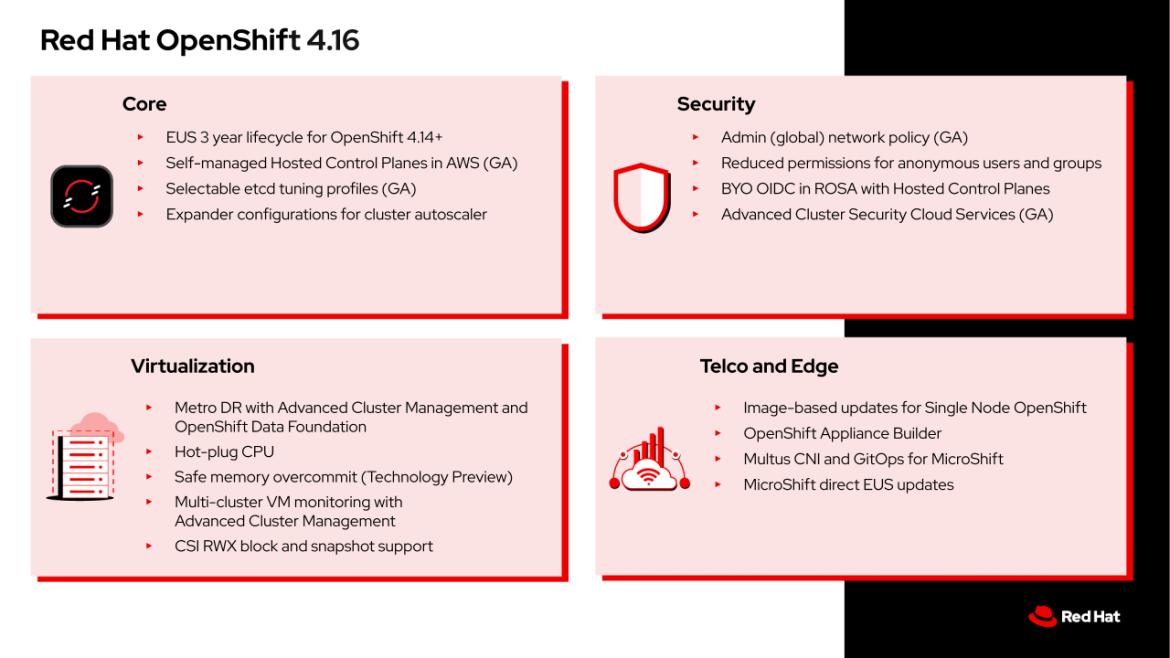

A nyári kánikula és uborkaszezon ellenére menetrend szerint megérkezett a Red Hat OpenShift legfrisebb kiadása a 4.16. Az új kiadás számos újdonságot és frissítést tartalmaz, kezdve azzal, hogy immár a Kubernetes 1.29 és CRI-O 1.29 verziókra építkezik. A platform friss kiadása elsősorban a core funkciókra, a biztonságra és a virtualizációs képességekre fókuszál (az OpenShift 4.16-tal egy időben „jelent meg” az OpenShift Virtualization 4.16 is).

Tekintsük át a legfontosabb újdonságokat:

3 éves termékéletciklus támogatás

A Red Hat OpenShift 4.14 és az azt követő páros számozású kiadásokhoz (mint a most kiadott 4.16 is) mostantól opcionálisan további 12 hónapos Extended Update Support (EUS) előfizetés is elérhető. Ezzel a Red Hat OpenShift ezen EUS-kiadásokhoz elérhető teljes életciklusa 3 évre nő, a korábbi 6 hónapos EUS-időszakról meghosszabbítva.

A biztonság fokozása a Red Hat Advanced Cluster Security Cloud Service használatával

A Red Hat Advanced Cluster Security Cloud Service a korábbi technológiai előzetes státuszból általános elérhetőségűvé (vagyis éles használatra javasolt megoldássá) vált. A Red Hat Advanced Cluster Security Cloud Service egy teljesen menedzselt Kubernetes-natív biztonsági felhőszolgáltatás, amely támogatja mind a Red Hat OpenShift, mind a nem Red Hat Kubernetes platformokat, beleértve az Amazon EKS-t, a Google GKE-t és a Microsoft AKS-t is. Ez a felhőszolgáltatás lehetővé teszi a felhő-natív alkalmazások építésének, telepítésének és karbantartásának biztonsági szempontból előremutató megközelítését a hibrid felhőben, függetlenül a mögöttes Kubernetes platformtól.

Költségcsökkentés és a klaszterek telepítésének optimalizálása AWS környezetben a self-managed hosztolt control plain-ek (vezérlősíkok) használatával

A hosztolt vezérlősíkok a 2.4-es verzió óta alapértelmezés szerint engedélyezve vannak a Kubernetes-üzemeltető multicluster-motorjában (MCE). Az MCE 2.6-os verziójával a Red Hat OpenShift 4.16 mellett általánosan elérhetővé váltak az AWS-ben önmenedzselt hosztolt vezérlősíkok.

A hosztolt vezérlősíkok hatékonyabbá és költséghatékonyabbá teszik több OpenShift klaszter skálázódó kezelését. Központosítja a vezérlő síkok kezelését és lehetővé teszi az erőforrások jobb kihasználását és egyszerűbb karbantartását. A hosztolt vezérlési síkokkal sokkal inkább fókuszálhatunk az alkalmazásokra, mivel csökkenti az infrastruktúra- és menedzsment többletköltségeket, optimalizálja a klaszterek telepítési idejét, és lehetővé teszi a workload-ok közötti szeparációt (separation of concerns)

Külső hitelesítési szerverek a Red Hat OpenShiftben az AWS-en hosztolt vezérlősíkkal

Immár saját OpenID Connect (OIDC) megoldást is létre tudunk hozni a Red Hat OpenShift Service on AWS (ROSA) szolgáltatáshoz a hosztolt vezérlési síkokkal, így közvetlenül a Kubernetes API-kiszolgálóval hitelesíthetjük a felhasználókat és csoportokat. A ROSA-klaszterek az AWS Security Token Service (STS) és az OIDC segítségével biztosítják a klaszteren belüli operátorok számára a szükséges AWS-erőforrásokhoz való hozzáférést.

Az OpenShift klaszterek hálózatának biztonságossá tétele Admin Network Policy használatával

A Kubernetes Network Policy mostantól teljes mértékben támogatott az OVN-Kubernetes hálózatot használó OpenShift telepítésekben.Az Admin Network Policy (más néven Global Network Policy) új fejlesztéseket kínál az upstream korábbi Network Policy implementációjához képest. A legizgalmasabb (és leginkább vágyott) funkciók a következők:

- Csak rendszergazdai jogosultsággal rendelkező hálózati biztonsági házirendek, amelyeket a projekt (namespaces)-adminisztrátorok és a fejlesztők sem írhatnak felül

- Klaszterekre kiterjedő hatókör: Például az egress (kifelé irányuló forgalom) házirendek egyszeri alkalommal, egy helyen határozhatók meg, és a klaszter összes adatforgalmára alkalmazhatók

- A projekt (namespace)-adminisztrátoroknak és fejlesztőknek delegálható speciális, ellenőrzött biztonsági házirend, így az alkalmazásfejlesztéshez szükséges hálózati házirend rugalmasságot biztosít számukra

Az admin hálózati házirend lehetővé teszi a következőket:

- A bérlők elszigetelése a klaszteren belül admin-jogosultságú vezérléssel

- Meghatározott engedélyezési lista létrehozása az állandó hálózati forgalomhoz

- Immutábilis policy meghatározása a kilépő (egress) forgalomhoz

- Speciális, érzékeny hálózati forgalomra (pl. érzékeny projektek) vonatkozó, igen részletesen szabályozható szelektív hálózati policy meghatátozásának és beállításának lehetősége

A nem hitelesített felhasználói vagy csoportos hozzáférések csökkentése

Az OpenShift 4.16-tól kezdődően a system:anonymous felhasználónak és a system:unauthenticated csoportnak adott engedélyek korlátozottak. Azokban az esetekben, amikor anonim hozzáférésre van szükség, a klaszter-adminisztrátornak kifejezetten hozzá kell adnia ezeket a jogosultságokat. Ha például olyan külső rendszerből (például GitHub) származó BuildConfigs webhookokat használunk, amelyek nem támogatják az auth tokenek HTTP-n keresztüli küldését, akkor kifejezetten hozzá kell adnunk a system:webhook engedélyeket.

Saját terhelésosztó használata a helyi telepítések esetén

A Red Hat OpenShift 4.16 esetén már saját magunk által kezelt terheléselosztót használhatunk bármilyen helyben működő infrastruktúrán (bare metal, VMware vSphere, Red Hat OpenStack Platform, Nutanix stb.). Ehhez a konfigurációhoz a klaszter install-config.yaml fájljában meg kell adnia a loadBalancer.type:UserManaged értéket.

A klaszterek betekinthetőségének (observability) fokozása új monitoring és troubleshooting képességek segítségével

A Red Hat OpenShift 4.16 jelentős fejlesztéseket vezet be a betekinthetőségi képességek terén, amelyek fejlettebb eszközöket biztosítanak a klaszterek felügyeletéhez, hibaelhárításához és optimalizálásához. Frissítéseket kaptak a klaszteren belüli felügyeleti stack komponensei, például a Prometheus, a Thanos és az új riasztási szabályok. Az új Metrics Server egyszerűsíti a metrikák gyűjtését, az új monitoring-alertmanager-view szerepkör pedig növeli a biztonságot és az együttműködést. Ezeket a funkciókat a Cluster Observability Operator 0.3.0 verziója tartalmazza, amely a megfigyelhetőség telepítéséhez és kezeléséhez egyetlen belépési pont operátorként szolgál. Az új kiadás az OpenTelemetry javításait és a Cluster Logging API funkcionalitásának bővítését is tartalmazza.

A Cluster Observability Operator bevezeti az Observability Signal Correlation új verzióját a megfigyelhetőségi jelek korrelációjához, az Incident Detectiont a kritikus riasztások rangsorolásához, valamint az elosztott nyomkövetés továbbfejlesztését a Tempo Operator támogatásával a monolitikus telepítéshez. Az elosztott nyomkövetés vizualizációi mostantól megjelennek az OpenShift konzolon.

Az infrastruktúra-menedzsment modernizációja Red Hat OpenShift Virtualization használatával

A Red Hat OpenShift Virtualization esetén fontos újdonság, hogy a Red Hat OpenShift Data Foundation alapú stirage-ot használó virtuális gépek (VM-ek) számára általánosan elérhetővé vált a katasztrófa utáni helyreállítás (DR), amit a Red Hat Advanced Cluster Management for Kubernetes (RHACM) menedzsment eszköt támogat. Számos VM-fejlesztés történt a termék háza táján, mint például immár lehetőség van további vCPU-erőforrásokat hozzáadni egy futó VM-hez deklaratív módon. Javult a memóriasűrűség a biztonságos memória overcommit, és egyszerűbbé vált a VM-ek skálázása a CPU hotpluggal. Az RHACM használatával mostantól több klaszteres VM-ek monitorozására is lehetőség van. A RHACM Hubról megtekinthető az összes VM, ez természetesen működik több OpenShift klaszteren keresztül is. Az ekorendszer is tovább bővül új hardverpartnerekkel, tároló- és hálózati infrastruktúra-partnerekkel, valamint harmadik féltől származó adatvédelmi szolgáltatókkal. A Veeam Kasten, a Trilio és a Storaware mellett a Cohesity, a Commvault, a Rubrik és a Veritas is biztosít új funkciókat, képességeket.A Cluster Observability Operator bevezeti az Observability Signal Correlation új verzióját a megfigyelhetőségi jelek korrelációjához, az Incident Detectiont a kritikus riasztások rangsorolásához, valamint az elosztott nyomkövetés továbbfejlesztését a Tempo Operator támogatásával a monolitikus telepítéshez. Az elosztott nyomkövetés vizualizációi mostantól megjelennek az OpenShift konzolon.